D365+

Business Applications

Verwalten Sie Ihre Geschäftsprozesse effizienter, steigern Sie die Produktivität Ihres Unternehmens und fördern Sie die Zusammenarbeit zwischen den Abteilungen.

NETEYE

IT Systems Management

Ganzheitliche und automatische Überwachung und Verwaltung Ihrer gesamten IT-Umgebung, um alles in kürzerer Zeit unter Kontrolle zu haben.

Project Management Solution &

Service Management

Verwalten Sie Ihre Geschäftsprozesse effizienter, steigern Sie die Produktivität und fördern Sie die Zusammenarbeit zwischen Abteilungen.

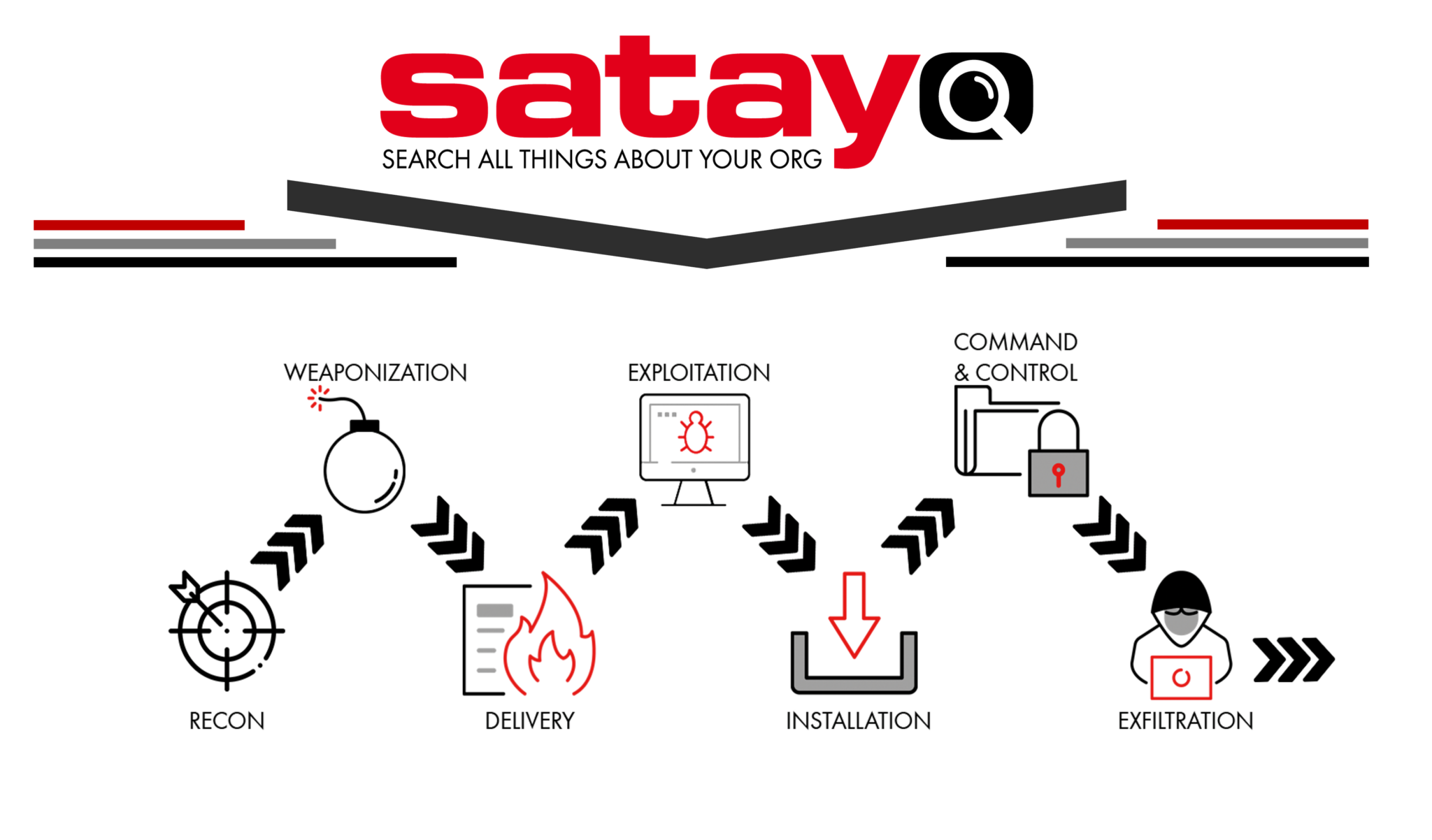

SEC4U

Cyber Security

Schützen Sie Unternehmensdaten vor externen Bedrohungen, indem Sie die defensive und offensive Sichtweise von Sicherheitsexperten nutzen.

Branchen

Wollen Sie Ihre Fähigkeiten verbessern?

Academy

Entdecken Sie die Kurse zur Vertiefung der verschiedenen Module von Neteye, zum Thema IT-Sicherheit, zur Schulung neuer IT-Administratoren und derjenigen, die sich für die Dynamics 365-Plattform einsetzen