D365+

Business Applications

Gestisci i processi aziendali in modo più efficiente, migliora la produttività e promuovi la collaborazione tra dipartimenti.

NETEYE

IT Systems Management

Monitora e gestisci in modo olistico e automatico l’intero ambiente IT per avere tutto sotto controllo in minor tempo.

Project Management Solution &

Service Management

Migliora l’efficienza, l’affidabilità e la qualità dei servizi IT con una soluzione in grado di soddisfare sia gli utenti sia la clientela.

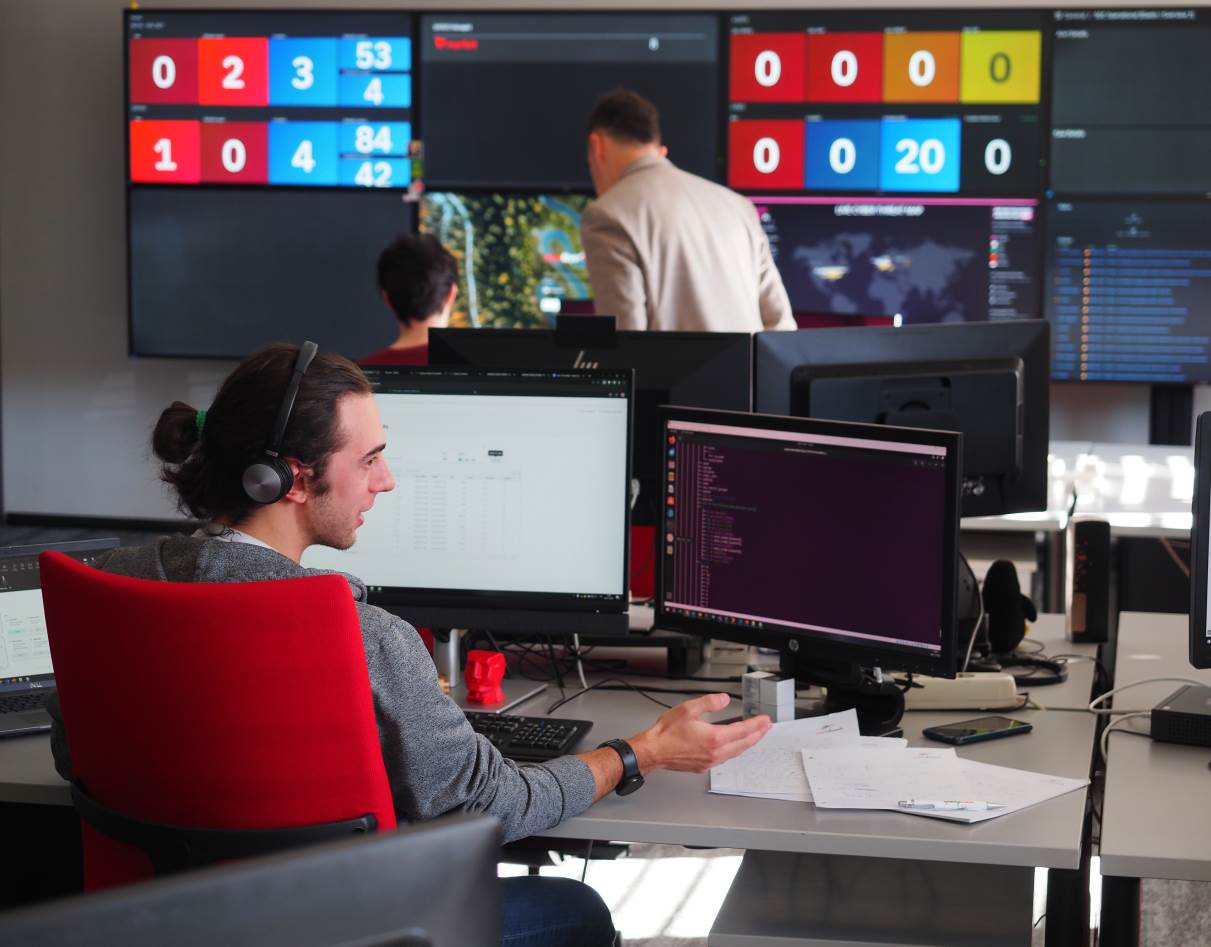

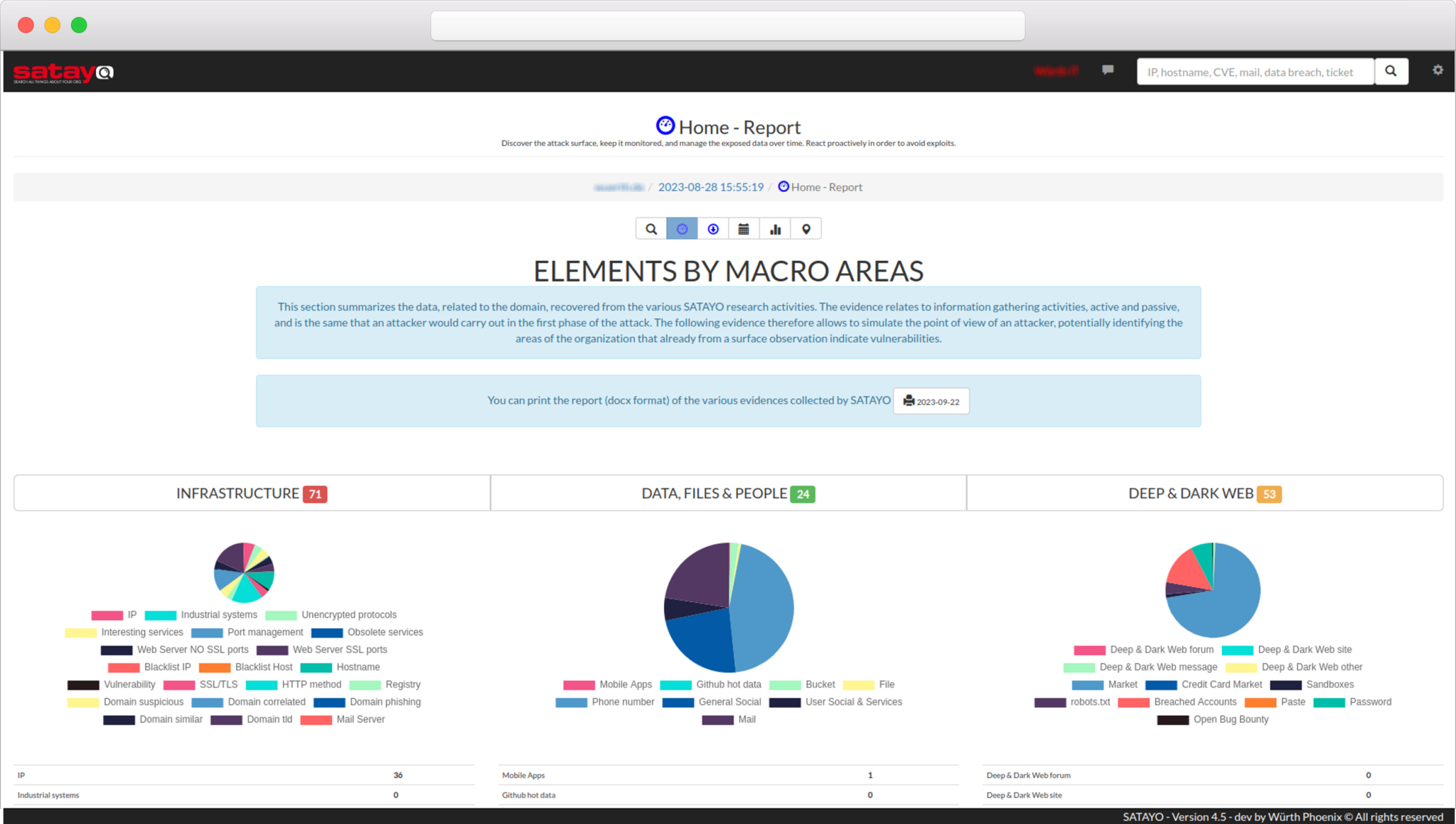

SEC4U

Cyber Security

Proteggi i dati aziendali da minacce esterne, sfruttando il punto di vista difensivo e offensivo degli esperti di sicurezza.

Settori

Ci impegniamo a supportare diversi settori fornendo soluzioni IT essenziali per favorire la crescita aziendale attraverso l’automazione e la digitalizzazione dei processi.